電力 制御 システム セキュリティ ガイドライン - 制御システムセキュリティへの取組み

10 Copyright 2017 NECA All rights reserved. 【ねらい】 必要なアプリケーションに悪影響が与える可能性があるソフ トをなくすことで、パソコンの安定性を向上する。

13 Copyright 2017 NECA All rights reserved. 中尾康二(KDDI 株式会社 情報セキュリティフェロー、NICT インシデント対策G GL) 2009年. 2018年10月22日閲覧。

2018年10月22日閲覧。

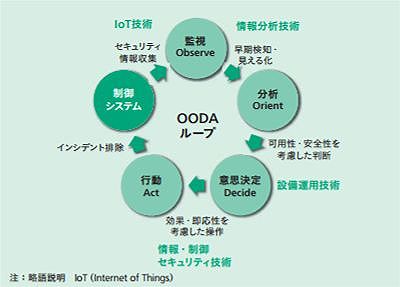

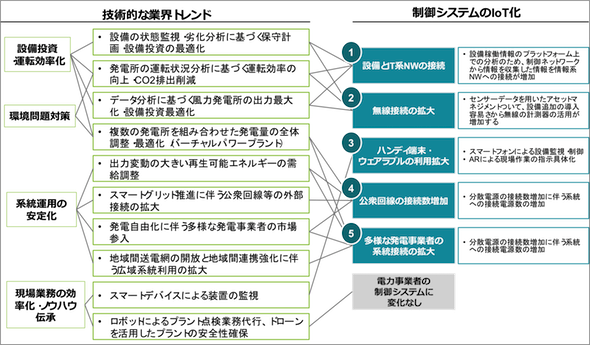

電力・ガス制御システムにおけるセキュリティポリシーやセキュリティ整備計画の策定• またIoTは個々のデバイスの性能が限られる傾向にあり、また破壊や盗難といった物理的な攻撃を受けやすいことから、IoT特有の性質を考慮したセキュリティ対策の検討が必要です。

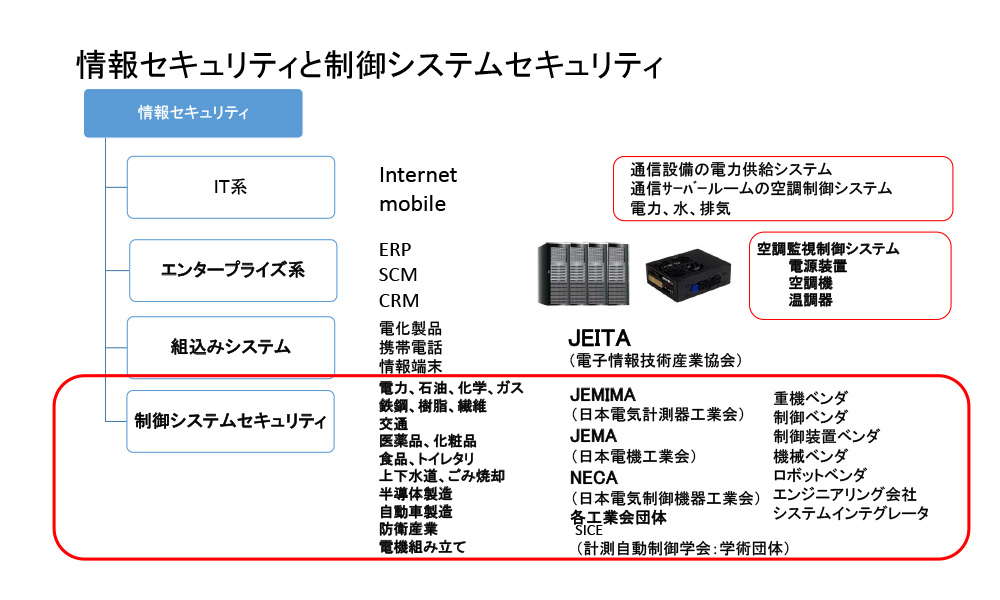

4 Copyright 2017 NECA All rights reserved. これは IEC62443の対象となっている。

北海道胆振東部地震による全道ブラックアウトのように、そのバランスが少しでも崩れると、大規模停電につながる恐れがある。

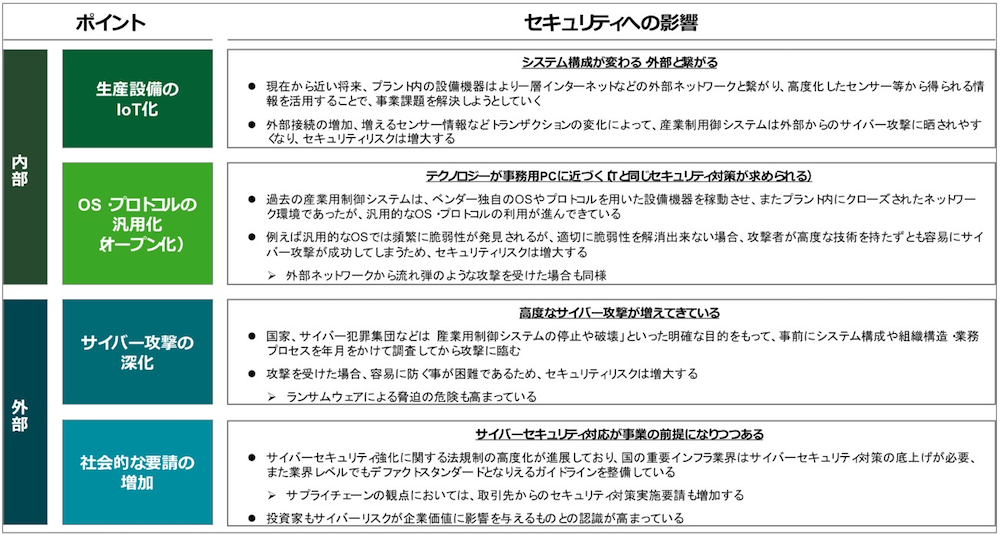

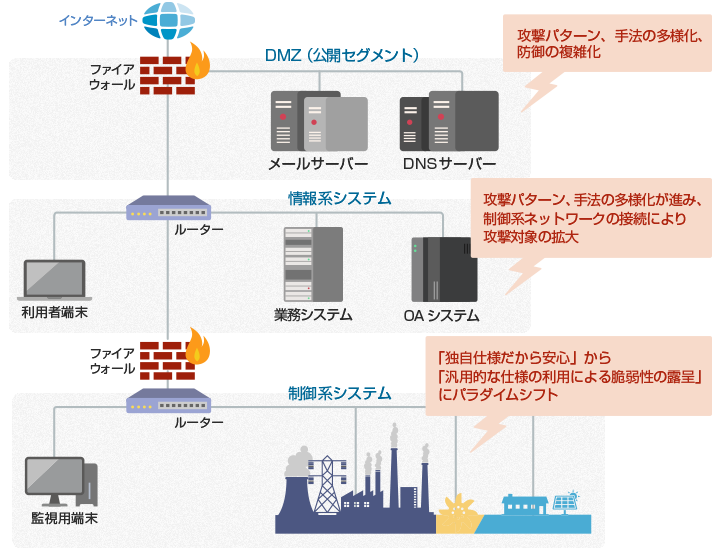

実際、世界最大のコンサルティング会社の1つであるPricewaterhouseCoopers(PwC)の調査によれば、2014年に比べ、2015年のサイバーインシデント数は世界中で38パーセント増加している(参考文献1)。

人口140万人の地域の半分の世帯が一時停電した。

2018年10月22日閲覧。

パソコン間でのデータのやりとりに用いる場合には、セキュリ ティ機能(暗号化機能、パスワードロック機能)のついた USB メモリもあり、こうしたデバイスを使用することも情報漏洩の 抑止の観点からは効果的と考えられる。

制御系システムのセキュリティ(1)-制御系システムのセキュリティを取り巻く状況- 🖐 表2 セキュリティから見たITシステムと制御系システムの比較 項目 ITシステム 制御系システム リスク管理 データの機密性と保全が優先 業務の遅延は重視 人命が優先 制御システムの停止、環境への影響も重視 セキュリティの C(機密性) I(完全性) A(可用性) Cを重視、以下は I、 Aの順に重視 Aを重視、以下 I、 Cの順に重視 可用性 一般に遅延は許容 24時間365日の連続運転 耐障害性 システムの二重化 冗長システム構成をとるが、冗長システム構成をとれずにシステム全体が停止することもある 性能要件 リアルタイム性の要求はそれほど高くない 処理能力は要求されることが多い リアルタイム性の要求は高い 処理能力は設計時に十分考慮 システム運用 汎用的なOSを使用 OSの更新、パッチ適用は容易 専用のOSを使用する場合が多い 汎用のOSを使用する装置、機器も増加 通信 標準通信プロトコル 専用プロトコルが多い 標準プロトコルも一部あり パッチ適用 定期的に実施 計画的に実施 計画停止ができず、パッチを適用しない場合が多い 使用期間 3年~5年 10年~20年 システムの場所 一般的にデータセンター等に設置し、でアクセスが容易 遠距離、無人の場所が多く、リモート監視が多い ITシステムと制御系システムは、設計および運用の思想が異なります。

セキュリティの 観点で両者を比較すると、下表のような違いがある。

【ねらい】 システムの管理者の不在時に、システムの設定変更など重要な 操作が緊急に必要になった場合の手段を確保する。

【ねらい】 情報機器の不正利用による情報漏洩や、情報機器に対するウィ ルス混入などの事故を予防する。

攻撃者にとっては格好の標的であり、サイバー攻撃にさらされるリスクが高い。

また、返却の際にはメモリカード、USBメモリの内容を削除(フ ォーマット)して返却すること。

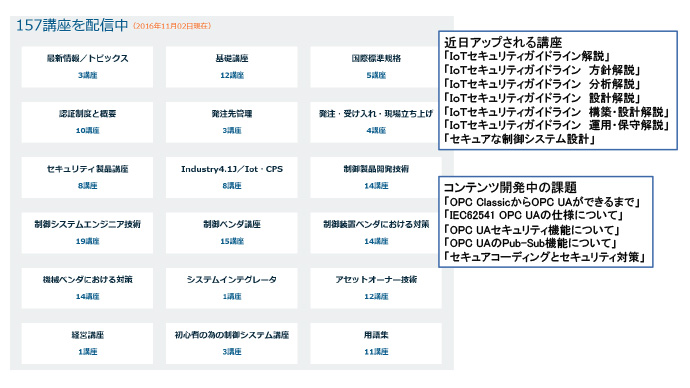

合わせてご活用ください。

業界全体で様々な角度からサイバーセキュリティ態勢の整備を進めている。

この金庫 の鍵は別の管理者が管理するなど、緊急時には管理者権限でア クセス可能とする手段を確保しておくこと。

2018年10月22日閲覧。

9関連用語 に用語説明があることを示す。

こうした攻撃に対しては、制御システム全体の設計やシステムの運用まで含めた対策が必要です。

さらに、分野ごとに詳細なサイバー攻撃に対する基準またはガイドラインを策定する動きもあり、各分野内の情報共有などを目的とした専門組織としてISAC Information Sharing and Analysis Center を設置することが多くなっています。

【ねらい】 サイバー攻撃による制御システムの機密情報搾取や書き換え、 破壊行為を防止する。

- 関連記事

2021 lentcardenas.com