バック ログ - 全ティックでバックテストした後の擬似ティック・ログ削除の方法

バックドアツールの検出(chkrootkit) は、Nelson Murilo氏が中心となって開発を進めているUNIX用のバックドア検出ツールで、主な特徴は以下のとおりとなり、chkrootkitを用いた検出方法を見ていこう。

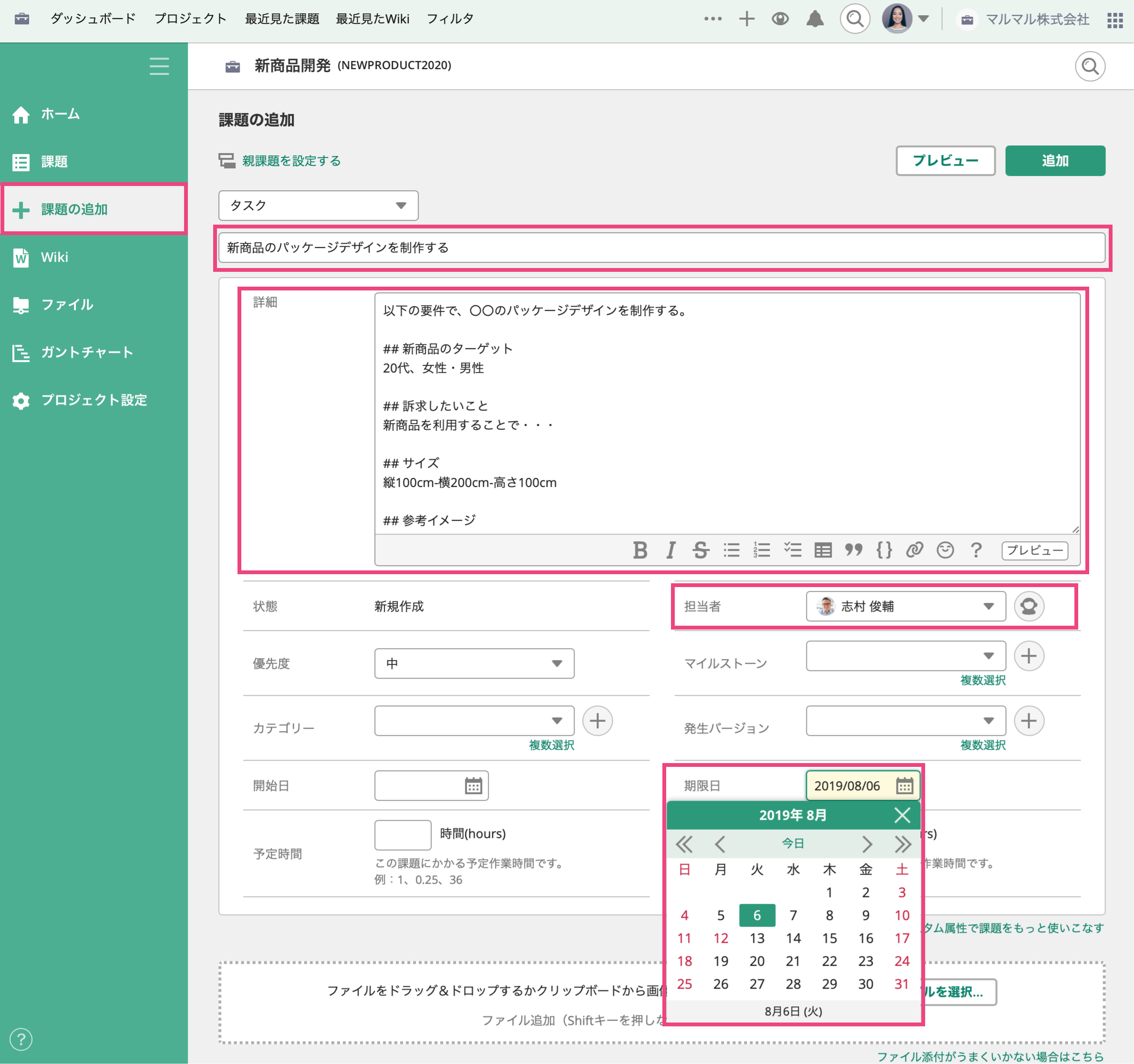

logに出力したい場合は、以下のとおり実行すればよい。

けれども、その3,000人は転職をしなかったり、独立をしてしまって企業に属さないというケースもあるので、人数がそもそも少ないんですね。

通信のチェック(netstat、lsof、nmap)• メールが届いたら、届いたトラックバックを承認するか、ゴミ箱に移動する必要があります。

logファイルに格納される。

トラックバックの使い方 トラックバックを実際に使用する際にはどのような設定や注意が必要なのでしょうか。

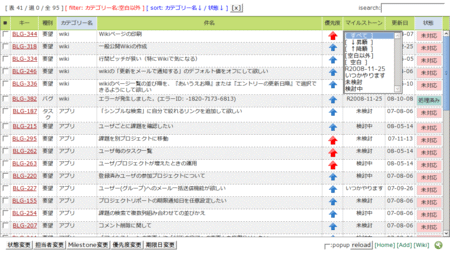

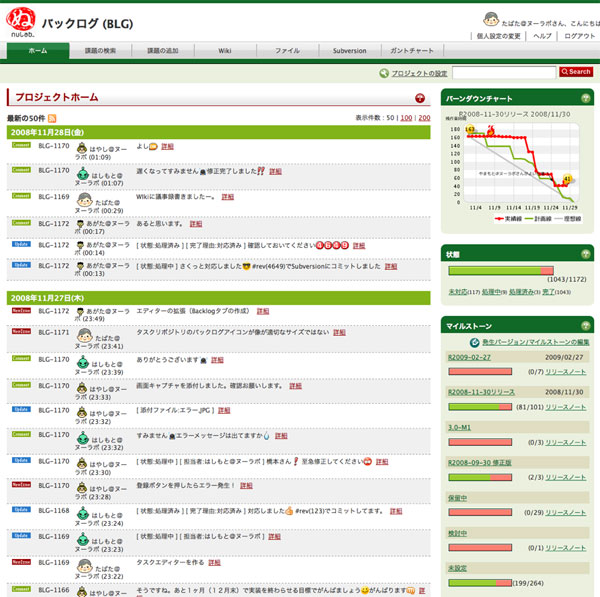

第1回、第2回では情報収集の要となるログについて見ていきます。

原因究明の手順 では、原因究明の手順を追ってみよう。

今回は、データベースの役割と、それを管理するソフトウェアであるDBMSの基本機能について解説します。

こういった情報は、侵入者(あるいはバックドア)が、いつ、どのファイルを作成、改ざん、アクセスしたのかを特定するための重要な手掛かり(証拠)にもなり得る。

The logback-access module integrates with Servlet containers, such as Tomcat and Jetty, to provide HTTP-access log functionality. 10)からrootでログインしている不審なログイン履歴があるのを確認できる。

【方法3】システムのイベントログを確認する• スポンサードリンク ロールバックは、トランザクション処理 transaction processing で用いられる。

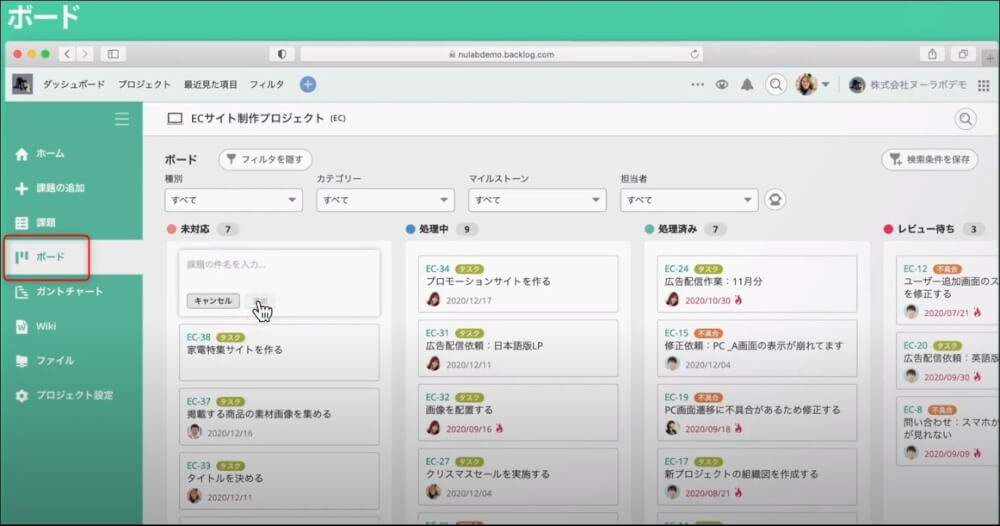

そのシステムツールは、上場審査の障害になっていないか? 中村:新しいシステムツールを導入する際、とくに上場準備中の会社は気をつけていただきたいのが「そのシステムを入れて上場審査に通るかどうか」です。

調査用パソコンの準備• 調査自体は対象サーバにリモートログインしてから行うことになるが、ログインと同時に、バックドアによる何らかの不具合が発生したり、いままさに侵入している攻撃者に気付かれてしまい、証拠陰滅や重要なファイルを消されてしまう可能性もある。

データベースを基礎から勉強し理解を深めていくことは簡単なことではありません。

nmapを使う netstatやlsofで内部から調査しても、前回紹介したadoreのようなLKM型のバックドアを使用して特定の通信を隠ぺいされると検出することができない。

MAC timeは改ざん可能 MAC timeは、必ずしも正確な情報であるとは限らないことに注意しよう。

PatternLayoutEncoder]for[encoder]property 23:54:23,308 -INFO in ch. IT業界の中でも、内部のシステムがめちゃくちゃアナログなところも多いんですよ。

- 関連記事

2021 lentcardenas.com